Indice degli argomenti

L’intelligenza artificiale per la sicurezza

Prima di esaminare il cambiamento della sicurezza informatica grazie ai sistemi di intelligenza artificiale è bene conoscere alcuni dati. Si è abituati a collegare l’intelligenza artificiale a programmi informatici come gli assistenti vocali presenti nei computer e nei dispositivi mobili come Cortana o Siri, così come viene in mente l’industria 4.0 legata alle tecnologie che supportano l’uomo nell’esecuzione di operazioni complesse. In realtà l’evoluzione del settore si rivolge alla protezione dei computer e dei dati. I malware e i virus possono essere infatti bloccati dalle intelligenze artificiali declinate in varie forme. La difesa è uno dei principali obiettivi delle nuove proposte degli esperti, ma chiaramente c’è il rischio che i pirati informatici possano usare gli stessi sistemi per i loro attacchi. Non ci si deve spaventare perché gli hacker e i loro tentativi fungono da stimolo ed esempio per un incremento dell’efficienza dei nuovi prodotti della sicurezza informatica.

Prima di esaminare il cambiamento della sicurezza informatica grazie ai sistemi di intelligenza artificiale è bene conoscere alcuni dati. Si è abituati a collegare l’intelligenza artificiale a programmi informatici come gli assistenti vocali presenti nei computer e nei dispositivi mobili come Cortana o Siri, così come viene in mente l’industria 4.0 legata alle tecnologie che supportano l’uomo nell’esecuzione di operazioni complesse. In realtà l’evoluzione del settore si rivolge alla protezione dei computer e dei dati. I malware e i virus possono essere infatti bloccati dalle intelligenze artificiali declinate in varie forme. La difesa è uno dei principali obiettivi delle nuove proposte degli esperti, ma chiaramente c’è il rischio che i pirati informatici possano usare gli stessi sistemi per i loro attacchi. Non ci si deve spaventare perché gli hacker e i loro tentativi fungono da stimolo ed esempio per un incremento dell’efficienza dei nuovi prodotti della sicurezza informatica.

I criminali che operano su internet hanno a disposizione il dark web, ovvero una serie si siti internet su cui possono essere acquistati malware e virus. In particolare si tratta di AlphaBay e Hansa. Questi due portali sono stati recentemente chiusi per fallimento, ma ci sono altre pagine pronte a offrire lo stesso servizio e soprattutto tale notizia non ferma gli hacker intenzionati a danneggiare reti altrui o a impossessarsi illecitamente di dati sensibili. Per far fronte al pericolo è necessario aggiornare con costanza il proprio sistema antivirus, ma ciò non assicura al 100% contro i rischi di attacco e di intrusione nel proprio apparato informatico. In ogni modo si installa sul proprio dispositivo una patch di sicurezza.

Tra i programmi pericolosi ci sono però anche i ransomware, che sembrano essere in ampia diffusione. Molto temuti per il futuro sono gli attacchi Denial of Service. Questo giustifica il frenetico lavoro dei produttori di antivirus, che nell’ultimo anno hanno affrontato per il 36% dei casi campagne di phishing, attacchi alle infrastrutture informatiche per il 33%, per il 15% azioni offensive inerenti all’Internet of Things, per il 14% ransomware e per l’1% gli attacchi sono arrivati attraverso botnet. Sono queste le principali minacce, ma mentre si pubblicano i rapporti sulla situazione informatica i pirati informatici sono già pronti a introdursi con nuove tecniche all’interno dei computer altrui. Ecco perché l’ultima frontiera della sicurezza informatica consiste nell’intelligenza artificiale.

La cybersecurity

Nell’ambito della sicurezza informatica machine learning, deep learning e intelligenza artificiale non sono certamente termini nuovi, anzi sono diventati di uso comune. Da molti anni i motori di analisi euristica e di riconoscimento dei pattern d’azione dei sistemi operano con tali tecnologie per aumentare la protezione e fornire una difesa innovativa in grado di adattarsi alle tante minacce che animano il mondo del web e quello informatico in generale. In questo contesto c’è un esempio di sistema efficace attivo nella protezione. Si tratta di un aiuto di nuova generazione chiamato Watson for Security e realizzato da IBM. Lo strumento permette agli analisti umani di avere una piattaforma su cui lavorare tenendo lontane le varie minacce.

In realtà il prodotto non si occupa di sorvegliare i sistemi e la rete, ma può essere attivato dall’utente per specifici eventi tra quelli predefiniti. Il programma effettua un’analisi approfondita di tutti i dati disponibili fornendo all’utilizzatore un rapporto completo sulle attività e su quanto è accaduto all’interno del sistema analizzato. In questo caso si hanno tutte le informazioni, ma spetta alla persona trarre le conclusioni e decidere le azioni da intraprendere. Non è l’unico articolo relativo alla sicurezza informatica a sfruttare l’intelligenza artificiale, ma è diverso rispetto ad altri programmi come Darktrace, che usa comunque l’AI. In questo caso viene analizzato il traffico da cui si apprendono i normali flussi. L’intelligenza artificiale entra in gioco per scovare anomalie all’interno di tutti i dati raccolti ed esaminati. Si rivela un ottimo alleato quando si installano automaticamente software scaricati da internet e questi entrano in funzione eseguendo operazioni sospette. Molto utile in ambito di protezione dei dati delle aziende, soggetti ad attacchi di spionaggio industriale.

In realtà il prodotto non si occupa di sorvegliare i sistemi e la rete, ma può essere attivato dall’utente per specifici eventi tra quelli predefiniti. Il programma effettua un’analisi approfondita di tutti i dati disponibili fornendo all’utilizzatore un rapporto completo sulle attività e su quanto è accaduto all’interno del sistema analizzato. In questo caso si hanno tutte le informazioni, ma spetta alla persona trarre le conclusioni e decidere le azioni da intraprendere. Non è l’unico articolo relativo alla sicurezza informatica a sfruttare l’intelligenza artificiale, ma è diverso rispetto ad altri programmi come Darktrace, che usa comunque l’AI. In questo caso viene analizzato il traffico da cui si apprendono i normali flussi. L’intelligenza artificiale entra in gioco per scovare anomalie all’interno di tutti i dati raccolti ed esaminati. Si rivela un ottimo alleato quando si installano automaticamente software scaricati da internet e questi entrano in funzione eseguendo operazioni sospette. Molto utile in ambito di protezione dei dati delle aziende, soggetti ad attacchi di spionaggio industriale.

L’intelligenza artificiale, nell’ambito della sicurezza informatica, non si occupa solamente di individuare le minacce e di indagare sulle attività all’interno della rete, ma opera anche attraverso la prevenzione evitando le intrusioni non autorizzate proteggendo i dati sensibili contenuti nei dispositivi. L’AI agisce memorizzando i comportamenti degli utenti sul web, il modo con cui digitano le password e le informazioni scambiate così da avere un quadro della situazione e attuare le misure necessarie per garantire la sicurezza. Il software è capace di verificare se chi sta visitando un sito internet è una persona oppure un robot e quindi prende in esame il modo con cui vengono cliccati i tasti del mouse, la velocità di movimento, la durata dei click e quanto permette di monitorare i visitatori delle pagine web. Si evita in questo modo che possano entrare in funzione programmi informativi volti a utilizzi fraudolenti. Inoltre grazie a tale modalità di lavoro si possono riconoscere i visitatori e gli utenti di siti e banche dati non tanto dalle password inserite ma dal loro comportamento. Infatti i loro movimenti vengono studiati per creare profili e identificare la persona che sta operando.

Le definizioni

Prima di procedere con l’analisi delle funzionalità che l’intelligenza artificiale mette a disposizione della sicurezza informatica è bene ricordare le definizioni più importanti, così da comprendere i diversi elementi e il loro ruolo. I software intelligenti applicati alla cybersecurity consentono di conoscere il panorama delle minacce, di percepire e analizzare i pericoli e di decidere le azioni da compiere per proteggere e debellare virus e malware di vario genere. Quali sono le buzzword da sapere? Eccole:

- intelligenza artificiale: i termini uniti vengono applicati a qualsiasi tecnica capace di imitare l’intelligenza umana, ovvero con regole di logica e implicazione e con processi decisionali interni. A coniare l’espressione è stato John McCarthy nel 1956 anche se esisteva già una definizione operativa del genere, scritta da Alan Turing nel 1950 in un articolo che spiegava come una macchina in grado di superare il Test di Turing per far comunicare l’uomo con altre persone e altri computer. Un terminale inabile a fare una distinzione tra uomo e calcolatore passa il test. L’AI funziona anche con machine learning e deep learning;

- machine learning: è un sottoinsieme dell’intelligenza artificiale che comprende tecniche statistiche complesse volte al miglioramento delle performance con l’uso dell’esperienza per lo svolgimento delle proprie mansioni. Il ML può essere supervisionato o meno, ma nel primo caso è necessaria una precisa catalogazione delle funzioni, mentre nel secondo caso va impostato un modello di comportamento perché il software possa avere un riferimento;

- deep learning: è un sottoinsieme del machine learning che comprende algoritmi utili al software per allenarsi nello svolgimento delle attività per cui è stato predisposto. Ad esempio riconoscere immagini, voci oppure individuare determinate informazioni esaminando una grande quantità di dati;

- internet of things: è una rete di oggetti fisici comprendenti una tecnologia creata per consentire loro di comunicare, percepire e interagire con i sistemi interni e con l’ambiente esterno. L’autore dei termini è Kevin Ashton, che nel 1999 li ha usati per fare una descrizione del mondo fisico connesso a internet.

L’intelligenza delle macchine

‘intelligenza artificiale viene utilizzata in molti contesti, ma nell’ambito di internet viene impiegata in particolare dai colossi, Google in testa, interessati a controllare il più possibile la rete e i processi che avvengono al suo interno. Ovviamente ciò permette un miglioramento delle prestazioni delle macchine e un incremento dell’offerta all’utenza, ma non va tralasciato l’aspetto della sicurezza perché la crescita del web porta inevitabilmente a tentativi illeciti di impossessarsi di informazioni. La raccolta dei dati è essenziale per poter controllare il mondo virtuale e quello reale e quindi per proporre alle persone prodotti e servizi maggiormente calibrati sulle esigenze dei potenziali clienti, ma tale attività si presta a vari utilizzi e per questo il web è sempre più appetibile a persone malintenzionate.

‘intelligenza artificiale viene utilizzata in molti contesti, ma nell’ambito di internet viene impiegata in particolare dai colossi, Google in testa, interessati a controllare il più possibile la rete e i processi che avvengono al suo interno. Ovviamente ciò permette un miglioramento delle prestazioni delle macchine e un incremento dell’offerta all’utenza, ma non va tralasciato l’aspetto della sicurezza perché la crescita del web porta inevitabilmente a tentativi illeciti di impossessarsi di informazioni. La raccolta dei dati è essenziale per poter controllare il mondo virtuale e quello reale e quindi per proporre alle persone prodotti e servizi maggiormente calibrati sulle esigenze dei potenziali clienti, ma tale attività si presta a vari utilizzi e per questo il web è sempre più appetibile a persone malintenzionate.

L’applicazione dell’intelligenza artificiale riguarda sicuramente la raccolta e l’elaborazione di immagini, parole e comportamenti. Per questa ragione serve il deep learning che permette di arrivare a scenari predittivi. Riguardo alla sicurezza informatica si punta all’analisi comportamentale, mettendo in relazione un determinato stato con l’informazione sulle possibili minacce. Prendendo in considerazione le tecnologie legate all’intelligenza artificiale e ai suoi sottoinsiemi si può affermare di avere gli strumenti all’avaguardia necessari a trattare i Big Data provenienti dagli svariati oggetti connessi alla rete. Va sottolineato che la maggior parte dei dati sono normali, mentre i pericoli si nascondono in una piccola quantità di informazioni, ma per questo motivo si deve analizzare ogni singolo passaggio di dati per scovare le minacce cyber. Se si usasse una metafora si potrebbe dire che rintracciare un potenziale pericolo informatico è come trovare un ago in un pagliaio, tuttavia con l’AI si ha la garanzia di esplorare tutti i dati in modo sistematico. Un’ulteriore assicurazione arriva dall’impiego di algoritmi e reti neurali di DeepInstict perché proteggono, in maniera istintiva, le informazioni di valore. L’intelligenza artificiale infatti riesce ad agire utilizzando una peculiarità umana e animale: l’istinto. Lo può fare grazie a una programmazione appropriata con algoritmi improntati al processo decisionale.

Mondo reale e virtuale

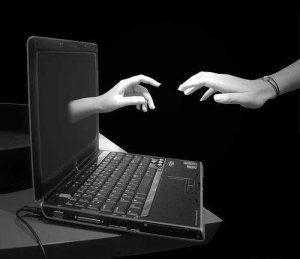

Le tecnologie sono entrate a far parte della quotidiana delle persone, tanto da integrarle con differenti funzioni. Talvolta il confine tra reale e virtuale diventa labile e gli sconfinamenti sono più facili. Nel mondo virtuale, però, scompaiono certi ruoli come quello del soggetto e dell’oggetto diventando entrambi capaci di interagire. Le cose si animano e riescono ad assolvere compiti tipici dell’uomo. Questo elemento serve a far capire che la sicurezza della rete e degli oggetti assume una grande rilevanza perché si traduce con la sicurezza delle persone e delle informazioni su di loro. Si può quindi facilmente pensare che la sicurezza informatica possa e vada applicata a tutto e che le restrizioni fisiche possano essere applicate anche in ambito virtuale.

Le tecnologie sono entrate a far parte della quotidiana delle persone, tanto da integrarle con differenti funzioni. Talvolta il confine tra reale e virtuale diventa labile e gli sconfinamenti sono più facili. Nel mondo virtuale, però, scompaiono certi ruoli come quello del soggetto e dell’oggetto diventando entrambi capaci di interagire. Le cose si animano e riescono ad assolvere compiti tipici dell’uomo. Questo elemento serve a far capire che la sicurezza della rete e degli oggetti assume una grande rilevanza perché si traduce con la sicurezza delle persone e delle informazioni su di loro. Si può quindi facilmente pensare che la sicurezza informatica possa e vada applicata a tutto e che le restrizioni fisiche possano essere applicate anche in ambito virtuale.

Non va dimenticato che a cadere o quantomeno a essere più facilmente superati sono i confini fisici degli Stati, perché grazie a internet si può comunicare in tutto il mondo senza badare alle divisioni tra i Paesi e neppure quelle geografiche poste tra i vari continenti. In questo contesto la prevenzione è fondamentale, perché molto spesso diventa difficile risalire agli autori di un attacco informatico e soprattutto di perseguirli, viste le differenze normative e, per alcuni Stati, alle lacune legislative in materia di mondo virtuale. La salvaguardia dei dati e delle connessioni riguarda ormai tutti in ogni parte del globo. Sempre di più si ha la necessità di proteggere i dati e la funzionalità dei dispositivi, perché grazie all’internet of things si ottengono velocità e semplificazione nelle attività quotidiane, automatizzando i processi. Le macchine comunicano tra di loro e trasmettono dati e informazioni per poter eseguire svariati compiti, quindi una qualsiasi intrusione potrebbe mettere a repentaglio più di una semplice comunicazione, bensì il lavoro di un’azienda o la sicurezza di una banca o di una casa.

Vanno protetti i sensori, gli attuatori e i dispositivi smart. Oggi internet, con le varie forme e tecnologie di intelligenza artificiale, è in grado di sentire, pensare e agire. Si tratta di una sorta di robot distributivo, senza un cervello centrale, ma capace di eseguire determinate azioni in specifiche condizioni e con obiettivi prestabiliti. Gli oggetti intelligenti operano nel mondo reale ed è proprio questo aspetto che rende il loro ruolo altamente rilevante per l’uomo, quindi la sicurezza delle informazioni non si concentra solamente sulla confidenzialità, ma piuttosto sulla disponibilità e sull’integrità. Esempi delle minacce vengono dalla manipolazione, come accade per le notizie fasulle, oppure dalla limitazione agli accessi che avviene attraverso i DDoS, ovvero attacchi alla disponibilità. Per rendersi conto del pericolo che si corre dalle violazioni informatiche basta pensare alle conseguenze che deriverebbero dall’alterazione delle normali funzionalità di un pacemaker o dalla disabilitazione dei freni di un’autovettura attraverso comandi da remoto. Questi sono solamente alcuni dei problemi, ma la tecnologia viene applicata i più disparati ambiti, che toccano anche la gestione delle emergenze e quindi del lavoro di ambulanze, Vigili del Fuoco e così via.

I produttori tengono conto delle minacce, quindi cercano di realizzare articoli sicuri e che possano evitare determinati attacchi, ma la protezione deve essere aggiornata costantemente e soprattutto il passare del tempi determina la nascita di nuove minacce da fronteggiare con strumenti adeguati. Il livello di protezione di un dispositivo uscito dalla fabbrica dipende anche dal suo valore. Uno smartphone di marca e con un software avanzato costa molto e certamente può contare su buone difese, ma un telefono con accesso a internet a basso costo non può vantare una protezione elevata. Ed è proprio la vulnerabilità a lasciare campo libero agli hacker interessati a impossessarsi di determinati dati oppure di violare certi sistemi. Va sottolineato che si calcola di avere, entro il 2020, 10 miliardi di oggetti connessi alla rete con l’internet of things, quindi i tantissimi dispositivi avranno certamente punti deboli e questo incentiverà qualcuno a sferrare attacchi. Da un lato si lavora ad un adeguamento delle regole e quindi si opera a livello politico, dall’altro si chiede agli utenti di disconnettere da internet i sistemi critici, almeno quando è possibile farlo. Questi due aspetti sono importanti e possono aiutare le persone a mantenere un certo livello di sicurezza, ma l’intelligenza artificiale può fare di più e soprattutto garantire una certa efficienza.

Dalle percezioni alle decisioni

La rapida evoluzione del mondo reale e di quello virtuale mette in discussione elementi essenziali quali identità, relazioni e valori e l’uomo in questo contesto ha il compito di operare delle scelte, la maggior parte delle quali tocca la sfera della sicurezza. Non ci si deve chiedere solamente se si ottenga maggiore sicurezza a compiere una determinata azione o meno, ma se ne valga la pena. La complessità delle decisioni deriva dal fatto che l’uomo spesso si lascia guidare o comunque risponda alle proprie sensazioni, senza quindi essere pienamente oggettivo. In particolare si verificano quattro problematiche cognitive legate al processo decisionale:

La rapida evoluzione del mondo reale e di quello virtuale mette in discussione elementi essenziali quali identità, relazioni e valori e l’uomo in questo contesto ha il compito di operare delle scelte, la maggior parte delle quali tocca la sfera della sicurezza. Non ci si deve chiedere solamente se si ottenga maggiore sicurezza a compiere una determinata azione o meno, ma se ne valga la pena. La complessità delle decisioni deriva dal fatto che l’uomo spesso si lascia guidare o comunque risponda alle proprie sensazioni, senza quindi essere pienamente oggettivo. In particolare si verificano quattro problematiche cognitive legate al processo decisionale:

- le persone tendono a esagerare i rischi rari e a minimizzare quelli più comuni;

- ciò che non si conosce costituisce il pericolo maggiore per l’uomo;

- si ha più paura dei pericoli anonimi rispetto a quelli conosciuti;

- l’uomo sottovaluta i pericoli all’interno delle situazioni che controlla, facendo l’esatto opposto nelle altre situazioni.

L’intelligenza artificiale nell’ambito della sicurezza informatica, ha la capacità di esaminare il 100% dei dati, di individuare le minacce, qualunque esse siano, e di mettere in atto le azioni per debellarle e proteggere o ripristinare il sistema. Ciò avviene attraverso algoritmi appositamente preparati e con l’integrazione dei diversi strumenti, utilizzando l’intelligenza artificiale, il machine learning e la deep learning. Resta però aperta una difficoltà: la scelta della tecnologia più adatta. Le persone non hanno una sufficiente esperienza per optare per un modello o per un altro, quindi ci si deve affidare agli esperti. Risulta più facile quando le sensazioni e la realtà combaciano. In questi casi l’uomo compie scelte migliori in termini di sicurezza, riuscendo così a proteggere i sistemi, i dati contenuti e le informazioni scambiate dai diversi attacchi che si possono subire.